Cybersecurity

- 核心定义

- Cybersecurity

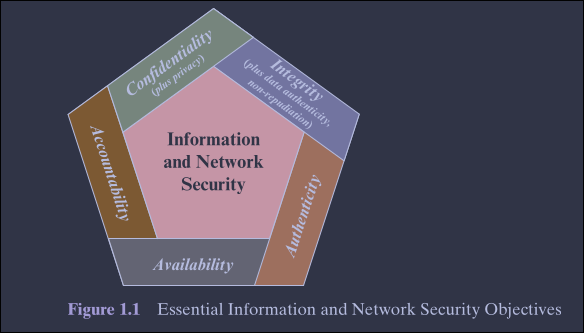

一个综合性的概念,定义为“保护存储、传输和处理在由计算机、其他数字设备、网络设备和传输线路(包括互联网)组成的网络系统中的信息”。其保护范围包括Confidentiality, Integrity, Authenicity, Availability和Accountability。保护方法包括组织政策、程序以及加密和安全通信协议等技术手段。

- Information secutity

作为网络安全的子集,主要指对信息(包括电子和物理形式,如纸质文件)的Confidentiality, Integrity和可用性的维护。也可能涉及真实性、可追溯性、不可否认性和可靠性等属性。

- Network security:

作为*Cybersecurity 另一个子集,指保护网络及其服务免受未授权的修改、破坏或泄露,并确保网络能正确执行其关键功能且不产生有害副作用。

- 安全目标(CIA三元组) 这是信息与网络安全的三个核心目标,在NIST FIPS 199标准中被明确界定:

- Confidentiality:

- 定义:保护信息访问和披露的授权限制,包括保护个人隐私和专有信息。

- 细分概念:

- 数据机密性:确保私有或保密信息不向未授权个体提供或泄露。

- 隐私:确保个人能够控制或影响哪些与他们相关的信息被谁收集、存储以及向谁披露。

- 安全缺失的后果:信息的未授权泄露。

- Integrity:

- 定义:防止信息被不当修改或破坏,包括确保信息的不可否认性和真实性。

- 细分概念:

- 数据完整性:确保数据和程序仅能以指定和授权的方式被更改。包含真实性(数字对象确为其所声称之物)和不可否认性(为发送方提供交付证明,为接收方提供发送方身份证明,防止事后否认)。

- 系统完整性:确保系统能不受损害地执行其预定功能,免遭故意或意外的未授权操纵。

- 安全缺失的后果:信息的未授权修改或破坏。

- Availability:

- 定义:确保及时可靠地访问和使用信息。

- 安全缺失的后果:对信息或信息系统的访问或使用被中断。

- Confidentiality:

- 扩展的安全目标 除了CIA三元组,还有两个常被提及的重要目标:

- Authenicity:确保传输、消息或消息发起者是真实的、可验证和可信的。即验证用户身份和输入来源的可信度。

- Accountability:要求实体的行为能够被唯一地追踪到该实体。这支持不可否认性、威慑、故障隔离、入侵检测与预防、事后恢复和法律行动。由于绝对安全难以实现,必须能够追踪安全漏洞的责任方。

信息安全的挑战

文档详细列举了信息安全领域复杂且困难的十大原因:

- 机制复杂:安全需求看似简单,但实现机制非常复杂。

- 需考虑攻击:设计安全机制时必须预想各种潜在的攻击方式。

- 反直觉:安全程序常常是反直觉的,只有全面考虑威胁后,复杂机制的必要性才显得合理。

- 部署难题:需要确定安全机制在物理和逻辑(如TCP/IP模型层)上的最佳部署位置。

- 依赖性与管理:安全机制常依赖秘密信息(如密钥)和通信协议,其创建、分发和保护以及网络延迟等问题增加了复杂性。

- 攻防不对称:攻击者只需找到一个弱点,而防御者必须消除所有弱点。

- 意识滞后:用户和管理员往往在安全事件发生后才能看到安全投资的价值。

- 需持续监控:安全需要定期甚至持续的监控,这在当今快节奏的环境中难以实现。

- 安全后置:安全常在设计完成后才被考虑,而非融入设计初期。

- 安全与便利性的冲突:强安全措施常被视为对效率和用户体验的阻碍。

OSI安全架构

ITU-T X.800建议(OSI安全架构)为系统化定义安全需求和方法提供了框架。它基于三个核心概念:

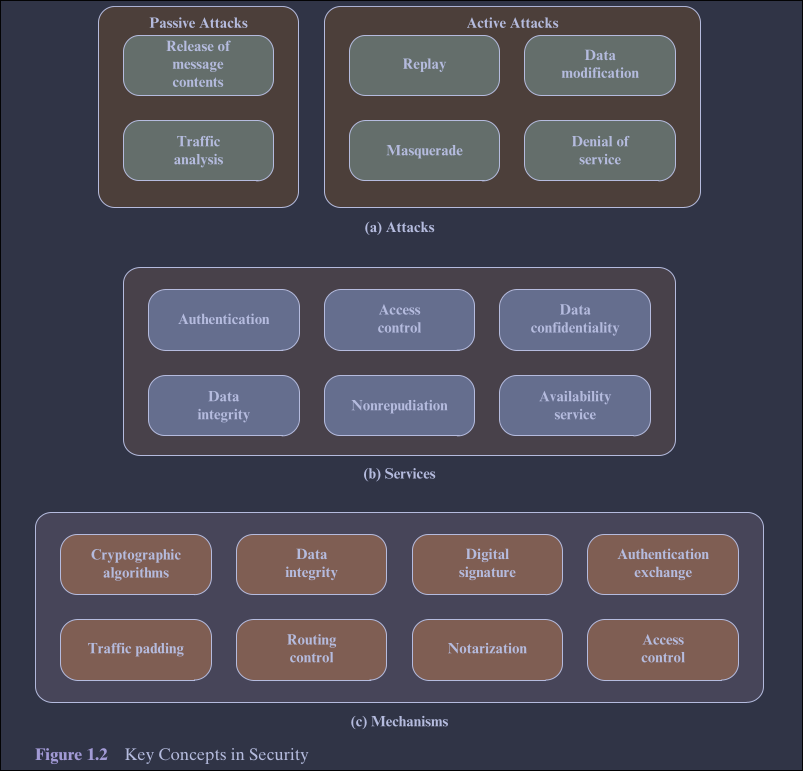

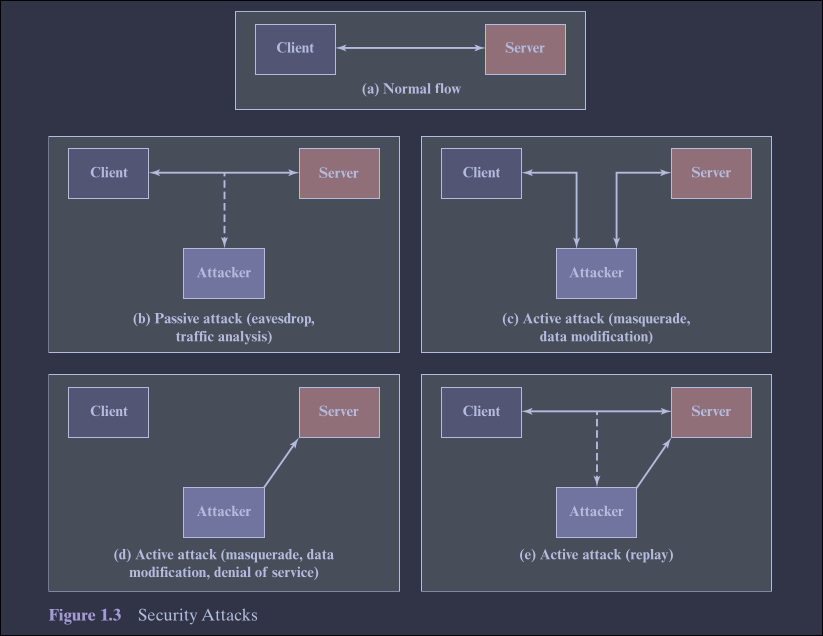

- 安全攻击:任何危害组织信息安全的行动。在文献中,威胁指可能造成不利影响的 circumstance 或事件,而攻击是试图实现威胁的恶意活动。

- 安全机制:设计用于检测、防止或从安全攻击中恢复的过程(或设备)。例如加密、数字签名等。

- 安全服务:增强数据处理系统和信息传输安全的服务。这些服务利用安全机制来对抗安全攻击。

具体分类(对应图表)

- 攻击:

- 被动攻击:包括消息内容泄露、流量分析。

- 主动攻击:包括重放、数据修改、伪装、拒绝服务。

- 服务:包括认证、数据完整性、访问控制、不可否认性、数据机密性、可用性服务。

- 机制:包括加密算法、流量填充、数据完整性、路由控制、数字签名、认证交换、公证、访问控制。

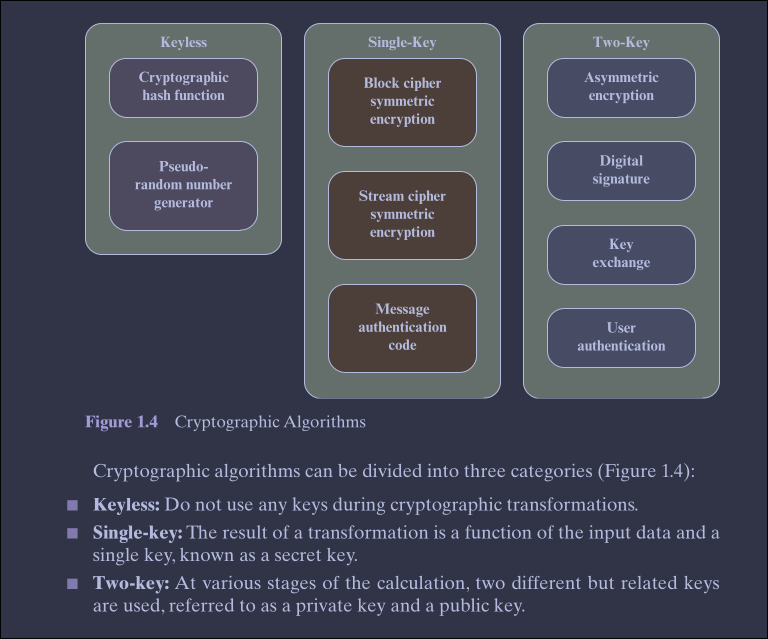

密码学算法分类

密码算法是许多安全机制的基础,可分为三类:

- 无密钥算法:算法的变换结果不依赖于密钥。

- 示例:密码哈希函数、伪随机数生成器。

- 单密钥算法:变换结果是输入数据和单个密钥(秘密钥)的函数。

- 示例:分组密码(对称加密)、流密码(对称加密)、消息认证码。

- 双密钥算法:在计算的不同阶段使用两个不同但相关的密钥(私钥和公钥)。

- 示例:非对称加密、数字签名、密钥交换、用户认证。

无条件安全和计算上安全

无条件安全

-

定义:即使攻击者有无限的计算能力和资源(无穷快的计算机、无穷多的时间),也无法从密文中获取有用的信息。

-

代表例子:一次一密(One-Time Pad, OTP)。

-

原理:密钥长度与消息等长,完全随机且只使用一次。

-

即便攻击者拿到密文,由于所有明文的可能性概率完全相同,密文不包含任何关于明文的统计信息。

-

-

特点:安全性依赖于信息论性质,而不是计算复杂度。

计算上安全

-

定义:在现有的计算能力和时间限制下,破解是不可行的(计算开销太大,成本太高,超过实际能承受的范围)。

-

代表例子:RSA、AES。

-

原理:基于数学难题(如大整数分解、离散对数、对称密钥穷举复杂度)。

-

如果给攻击者无限算力,理论上还是能破解的。

-

-

特点:安全性建立在“计算难解性假设”上。

3. 区别总结

| 特性 | 无条件安全 | 计算上安全 |

|---|---|---|

| 安全依据 | 信息论(概率论性质) | 数学难题的计算复杂度 |

| 攻击者能力 | 即使无限算力也破不了 | 假设攻击者算力有限 |

| 典型实例 | 一次一密 (OTP) | RSA, AES, ECC |

| 实用性 | 不实用(密钥管理困难) | 实际可用,广泛应用 |

| 安全性 | 绝对安全 | 相对安全(随着算力发展可能失效) |